Eljött a partnerek és ügyfelek számára a második nap itt már teljesen szabadon választott előadásokra lehetett bemenni, így próbáltam olyan tartalommal feltölteni a napot, ami teljesen a hasznomra válik.

EVPN Hands-On-Lab (expert)

A tegnapi EVPN előadás folytatása gyanánt megnéztük, hogy a előadáson bemutatott konfiguráció részletek működnek-e a "valóságban", persze H3CL szoftverben emulált környezet biztosította számunkra a Spine-Leaf architektúrát, amin a labor első felében underlay network-nek OSPF-et kellett kialakítani, és felette unicast ingrees replication módban (vagy ahogy Aruba-nál nevezik Static) kellett VXLAN tunnel-ket kihúzni a Leaf-ek között... A labor második fele pedig a BGP EVPN , anycast GW, inter-VLXAN routing kialakításáról szólt. Amennyiben a labor célja az volt, hogy lássunk egy példa konfigot és ehhez kapcsolódó cli kimenetet, akkor elérte a célját, viszont számomra kiábrándító volt az, hogy a LAB-Guide-ból elmaradt ezeknek a magyarázata. Viszont a Labor teljesíthető volt időn belül, és ujjgyakorlatnak tényleg elég jó volt és összetett.

VMware and (sales)

Sok mindent nem tudok írni róla, mint hogy eddig is jól meg voltak együtt eztán is meglesznek. Sajnos az egész előadás műszaki tartalma a 0-hoz konvergált, így jövőálmodáson kívül nem sok minden derült ki.

Focus on Value (Geo session, sales)

No comment.... helyette itt van néhány süti:

(Cisco) ACI integration with HPE Synergy (professional)

Joggal merül fel a kérdés bennetek, hogy hálózatosként én mit keresek egy Synergy témájú előadáson. Két dolog vonzott be ide:

- Tágítsam a látó köröm és más szemszögből is értsem az igényeket, és a hozzájuk kapcsolódó feladatokat.

- Azért egy HPE rendezvényen Cisco ACI-ról hallani, ha csak 1 slide-ot is, igazi kuriózum

Kellemes csalódás ért az előadáson, ugyanis lélekben én arra készültem, hogy semmit nem fogok majd érteni, mert 90%-ban a Synergy-ről lesz szó. Nem így lett, mert miután túl lendültünk az új Virtual Connect képességein és bekötésén, a slide-kon megjelent az ACI GUI, amin a hálózati paraméterek lettek beállítva, sőt még CLI -t is mutattak egy-egy slide-on. DE! a lényeg, illetve a hangsúly azon volt, hogy REST API (gondolom) segítségével, a HP ONEView-ból, miként lehet orkesztrálni az APIC-ot... mi ez, ha nem a megvalósult DevOPS modell, illetve hálózat-virtualizáció és automatizáció kérem? Nagyon oda voltam az előadástól, mert emberünk értette és elmagyarázta (peresze Server-es szemmel), hogy hogyan működik az ACI, mik a VLAN-ok PVLAN-ok, EPG-k, contract-ot, ACL, és ezeknek hol van értelme az ACI-ban, OneView-ban stb... Good job guys!

Hackathons workshop (expert)

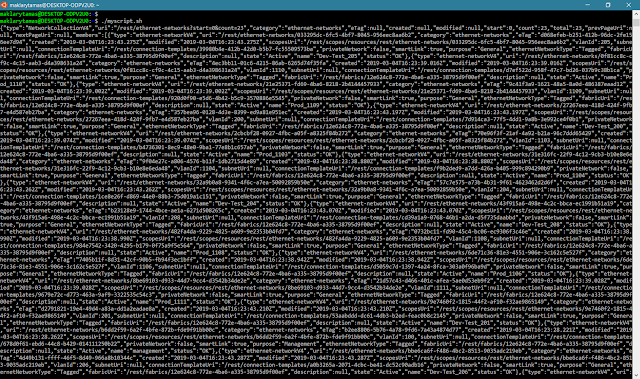

Kicsit ódzkodtam bemenni, mert nem sokat szoktam programozni. Persze írtam néhány scriptet már, ráadásul olyat amit ügyfél is használt de az más, mert van mögötte egy jól kitesztelt magabiztos tudás. Végül az előadó meggyőzött azzal, hogyha láttam már valamilyen programozási nyelvet, és értem nagyjából a REST API működését akkor menjek... Így neki láttam OneView-hoz saját App-ot írni... Sajnos csak eddig jutottam:

De kezdetnek ez se rossz, főleg hogy kaptam érte ingyen pólót:

Összefoglalva

Izgalmas és összetett volt mára betervezett előadások struktúrája, túlnyomó részt ez annak is köszönhető, hogy ilyen szerencsésen alakítottam ki ezt a napot, ma is azt mondom megérte eljönni :).

Holnap vizsga... addig is: